Beat the Challenge of KYC, KYB, and AML

Ondato SaaS-based solutions offer KYC compliance processes from an identity verification service and business onboarding to the entire client lifecycle and user-based management.

Trusted by Companies Worldwide

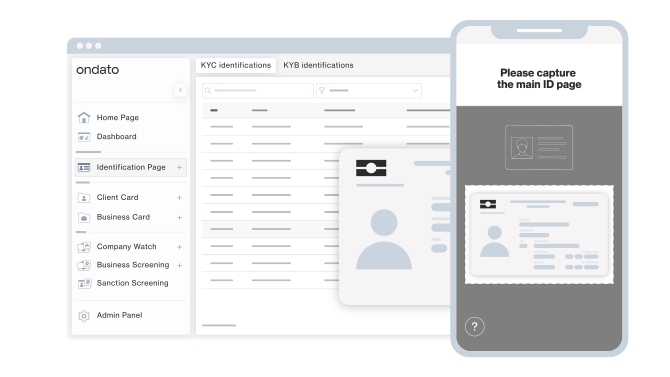

What is Ondato OS?

Ondato OS is a pioneering KYC compliance platform that incorporates all the necessary Know-Your-Customer (KYC) and Anti-Money Laundering (AML) tools and digital identity services for safe client identity verification, AML screening, and lifecycle management.

- Cut KYC-Related Business Costs up to 90%

- Simplify Your Internal Processes and Save Time

- Set Your Rules from Onboarding to Lifecycle Management

- Stay Up-To-Date Regardless of Your Location or Regulatory Changes

- Enable Identity Fraud Prevention

Explore Our KYC and AML Solutions

International compliance authorities certificates

Learn more about securityTurn Your Compliance OS

Why Clients Trust Ondato

We Can Be Seen In

Let Our eKYC Platform Speak for Itself – Take It for a Spin!

Discover the Power of Ondato

192

Countries

60 sec.

Average Onboarding Time

15,000+

Global AML Sources

10,000+

Documents Supported

99,8%

Accuracy

97%

Average Pass Rate

Tailored to your business

FAQ

Ondato offers several benefits:

- Compliance: Adhere to legal and regulatory requirements with an efficient verification process, ensuring any changes or updates to regulations are reacted to in a timely manner.

- Risk Mitigation: Identify and mitigate potential risks associated with fraud, money laundering, and other illicit activities.

- Customer Experience: Provide the best user journey for your customers and gain their trust with a customisable process that can fully fit your business needs.

- Streamlined Onboarding Processes: Use automatisation to streamline customer onboarding from identity verification to ongoing monitoring.

Ondato offers everything you need for efficient AML practices:

- Identity verification;

- Business onboarding;

- Age verification;

- AML screening and monitoring;

- Transaction monitoring (with the help of our partners);

- Due diligence processes;

- Authentication;

- And more.

In order to reduce fraud, AML processes are part of regulatory compliance for any company that deals with transactions. This includes banks, payment processing companies, and insurance firms, however, it can also extend to many other industries, such as law firms, telecommunications, and others that need to confirm the true identity of their clients.